CerSign 知识库

SSL证书使用指南

1. 在Apache服务器上配置SSL证书(RedHat/CentOS/Fedora)

第1步

在您的服务器上安装证书之前,登录您的证签账户下载您的SSL证书文件,这是一个以证书绑定域名为文件名的.zip压缩文件,包括了主流服务器所需的证书格式文件,解压此文件后,如下左图所示,再解压CerSign_Apache.zip文件,如下右图所示,root_bundle.crt 就是Apache服务所需的中级根证书链文件,第二个文件就是您的证书文件,如果您申请的是通配证书,则以wild替换*命名。

请确保您手头有以下文件:

- 私钥(与CSR一起生成)

- SSL证书

- 中级根证书链文件

第2步

将这些文件复制到您的 Linux 服务器上。这些文件可以放在任何地方,但建议将它们放在以下位置。

- SSL证书和中级根证书 - /etc/pki/tls/certs/

- 私钥 - /etc/pki/tls/private/

安装和配置

- 为了配置 SSL,您需要确保服务器上安装了 Apache mod_ssl 模块。

- 如果未安装 mod_ssl,则可以通过运行以下命令来安装。

#yum install mod_ssl - 确保文件到位并且服务器上安装了 mod_ssl 后,您可以开始在服务器上配置SSL证书。

- 编辑 /etc/httpd/conf.d/ssl.conf 文件,将私钥、证书和中级根证书文件完整配置。 <VirtualHost *:443>

SSLEngine On

SSLCertificateFile /etc/pki/tls/certs/your_domain_name.crt

SSLCertificateKeyFile /etc/pki/tls/private/private.key

SSLCertificateChainFile /etc/pki/tls/certs/root_bundle.crt

........

........

........

........

</VirtualHost> - 将配置文件放置指定目录

- 使用此命令重新启动 Apache 服务

#systemctl restart httpd.service

注意:如果您要更新/替换 Apache 服务器上的现有SSL证书,只需:

- 将新的证书和私钥文件上传到相应的文件夹中

- 修改 /etc/httpd/conf.d/ssl.conf 以将新文件名配置

- 并重新启动 Apache 服务。

最后,用浏览器访问已经部署了SSL证书的网站,看看是否能正确显示加密锁标识。并访问第三方SSL部署安全检测网站:https://www.ssllabs.com/ssltest/ 检测部署是否还有问题,必须确保检测结果评分为A以上。

2. 在Apache服务器上配置SSL证书(Debian/Ubuntu)

第1步

在您的服务器上安装证书之前,登录您的证签账户下载您的SSL证书文件,这是一个以证书绑定域名为文件名的.zip压缩文件,包括了主流服务器所需的证书格式文件,解压此文件后,如下左图所示,再解压CerSign_Apache.zip文件,如下右图所示,root_bundle.crt 就是Apache服务所需的中级根证书链文件,第二个文件就是您的证书文件,如果您申请的是通配证书,则以wild替换*命名。

请确保您手头有以下内容。

- 私钥(与 CSR 一起生成)

- SSL证书

- 中级根证书链文件

第2步

将这些文件复制到您的 Linux 服务器上。这些文件可以放在任何地方,但建议将它们放在以下位置。

- 服务器证书和中间证书 - /etc/pki/tls/certs/

- 私钥 - /etc/pki/tls/private/

安装和配置

- 为了配置 SSL,您需要确保 Apache ssl 模块安装在服务器上。

- 如果未安装 ssl 模块,则可以通过运行以下命令来安装。

#a2enmod ssl - 确保文件到位并且服务器上安装了 ssl 模块后,您就可以开始在服务器上配置 ssl。

- 虚拟主机配置文件应该在 /etc/apache2/sites-available/ 目录下。

- 在此目录中,名为“default-ssl.conf”的文件是默认的 ssl 配置文件。

- 我们假设您在此处使用默认配置。

编辑 /etc/apache2/sites-available/default-ssl.conf 文件,以将私钥、证书和中级根证书完整配置。<VirtualHost *:443>

SSLEngine On

SSLCertificateFile /etc/pki/tls/certs/your_domain_name.crt

SSLCertificateKeyFile /etc/pki/tls/private/private.key

SSLCertificateChainFile /etc/pki/tls/certs/root_bundle.crt

........

........

........

........

</VirtualHost> - 您应该确保通过运行以下命令启用“default-ssl.conf”。

#a2ensite default-ssl - 重新启动 Apache 服务,以便新配置生效。

service apache2 restart

注意:如果您要更新/替换 Apache 服务器上的现有SSL证书,只需:

- 将新的证书和私钥文件上传到相应的文件夹中

- 修改 /etc/apache2/sites-available/default-ssl.conf 以将新文件名配置

- 并重新启动 Apache 服务。

注意:您还可以通过复制“default-ssl.conf”为您的网站创建自己的虚拟主机配置,并使用这些文件为您的网站配置 SSL。

例如:mydomain.com.conf。

确保在使用 a2ensite 命令配置 SSL 后启用新站点。最后,用浏览器访问已经部署了SSL证书的网站,看看是否能正确显示加密锁标识。并访问第三方SSL部署安全检测网站:https://www.ssllabs.com/ssltest/ 检测部署是否还有问题,必须确保检测结果评分为A以上。

3. 在Nginx服务上配置SSL证书

在您的服务器上安装证书之前,登录您的证签账户下载您的SSL证书文件,这是一个以证书绑定域名为文件名的.zip压缩文件,包括了主流服务器所需的证书格式文件,解压此文件后,如下左图所示,再解压CerSign_Nginx.zip文件,如下右图所示,只有一个以申请证书的域名命名的文件,这是一个叠加了中级根证书和用户证书的文件,如果您申请的是通配证书,则以wild替换*命名。

请确保您手头有以下内容。

- 私钥(与 CSR 一起生成)

- SSL证书

- 中级根证书链文件

安装

1. 将证书文件复制到相应的 nginx ssl 文件夹中

EX :

> mkdir -p /etc/nginx/ssl/example_com/> cp yourdomain.com.crt /etc/nginx/ssl/example_com/2. 将私钥存储在适当的 nginx ssl 文件夹中

EX :

> cp example_com.key /etc/nginx/ssl/example_com/3. 确保您的 nginx 配置指向正确的证书文件和您之前生成的私钥:

server {

listen 443;

server_name domainname.com;

ssl on;

ssl_certificate/etc/nginx/ssl/example_com/yourdomain.crt;

ssl_certificate_key/etc/nginx/ssl/example_com/example_com.key;

ssl_protocols TLSv1.2, TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5;

}注意:如果您使用的是多域或通配符证书,则需要修改证书中包含的每个域/子域的配置文件。您需要指定需要保护的域/子域,并以上述方式在 VirtualHost 记录中引用相同的证书文件。

4. OCSP 装订支持:[ 可选]

虽然是可选的,但强烈建议启用 OCSP Stapling,这将提高您网站的 SSL 握手速度。 NginX 从 1.3.7 版开始启用 OCSP 装订功能。

为了在 NginX 中使用 OCSP Stapling,您必须在配置中设置以下内容:## OCSP Stapling

resolver 127.0.0.1;

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate <file>其中 <file> 是 SSL 证书包的位置和文件名(路径)。

注意 1:要使 ssl_stapling_verify 和 ssl_stapling 工作,您必须确保已安装所有必要的中级根证书。

注意 2:resolver名称可能会根据您的环境而不同。

5. 对配置文件进行更改后,请在尝试使用该文件之前检查该文件是否存在语法错误。以下命令将检查错误:

> sudo nginx -t -c /etc/nginx/nginx.conf6. 重新启动您的服务器。运行以下命令:

> sudo /etc/init.d/nginx restart7. Tengine + Tongsuo 商密SSL使用教程:

最后,用浏览器访问已经部署了SSL证书的网站,看看是否能正确显示加密锁标识。并访问第三方SSL部署安全检测网站:https://www.ssllabs.com/ssltest/ 检测部署是否还有问题,必须确保检测结果评分为A以上。

4. 在Windows IIS服务器上配置SSL证书

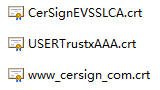

一、生成证书请求

1.进入IIS控制台

进入IIS控制台,并选择服务器的服务器证书设置选项。

2.添加证书请求

进入服务器证书配置页面,并选择“创建证书申请”

3.选择加密服务提供程序

选择加密服务提供程序并设置证书密钥长度,选择位长2048。

4.生成证书请求文件(CSR)

保存证书请求文件,并稍后提交到证书申请页面。

请注意:如果您申请证书时选择 在线生成CSR 而不是提交在服务器上生成的CSR文件,则需要把私钥和证书合成为PFX格式文件后导入到IIS中,请参考步骤 “三.2.服务器证书的恢复” 操作。

二、安装服务器证书

1.获取证书文件

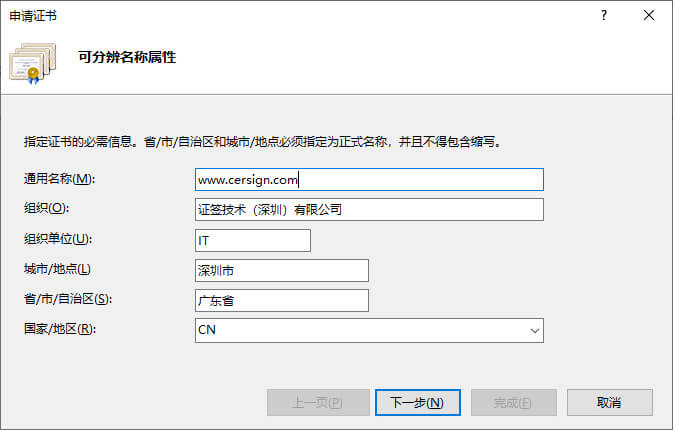

登录您的证签账户下载您的SSL证书文件,这是一个以证书绑定域名为文件名的.zip压缩文件,包括了主流服务器所需的证书格式文件,解压此文件后,如下左图所示,再解压CerSign_IIS.zip文件,如下右图所示,有3个文件,其中以您申请证书的域名命名的是您的证书,如果您申请的是通配证书,则以wild替换*命名,其他两个文件为中级根证书。

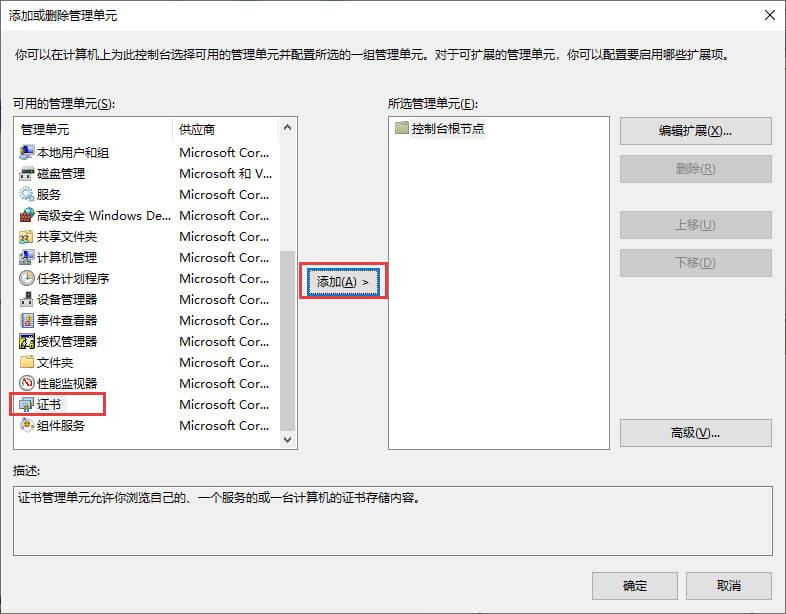

2.安装中级根证书

点击“开始”=>“运行”=>“mmc”

打开控制台,点击“文件”=>“添加/删除管理单元”

找到“证书”点击“添加“

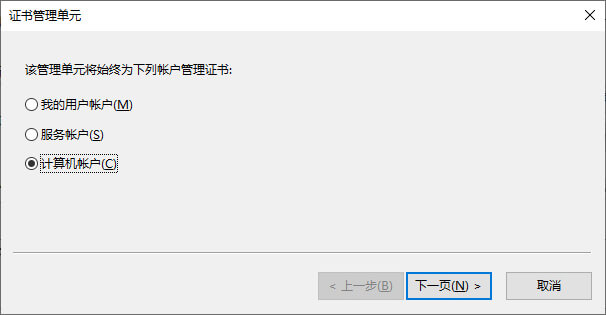

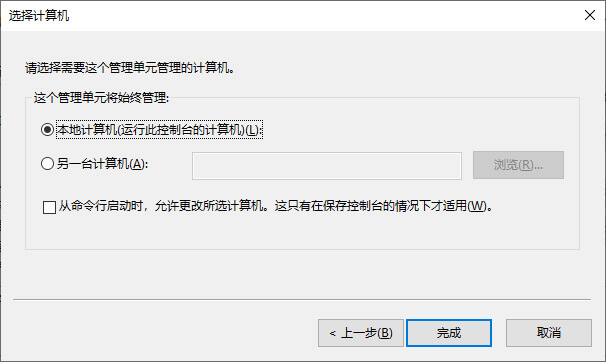

选择“计算机账户”,点击“下一步”

点击“完成”

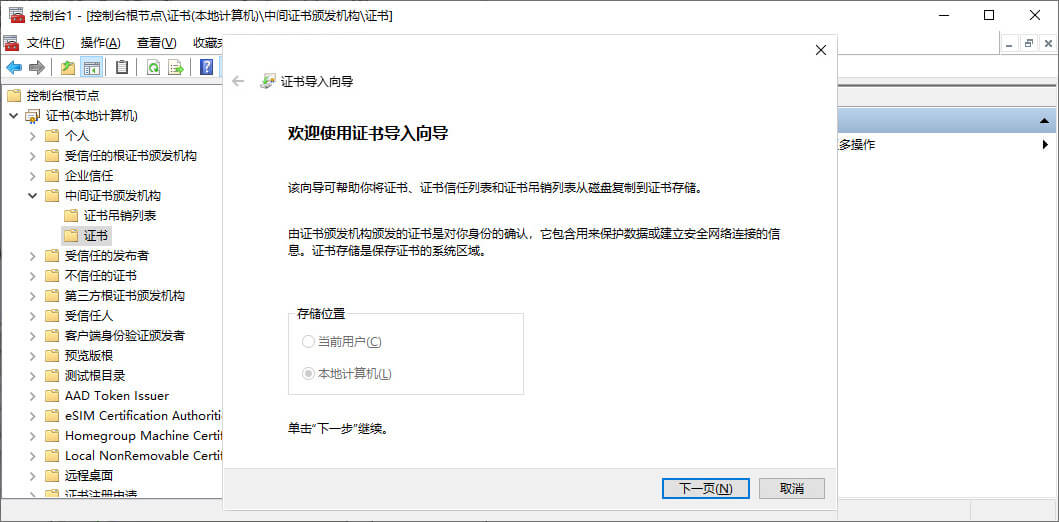

点击“证书(本地计算机)”,选择“中间证书颁发机构”,“证书”

空白处点击右键,选择“所有任务”=>“导入”。

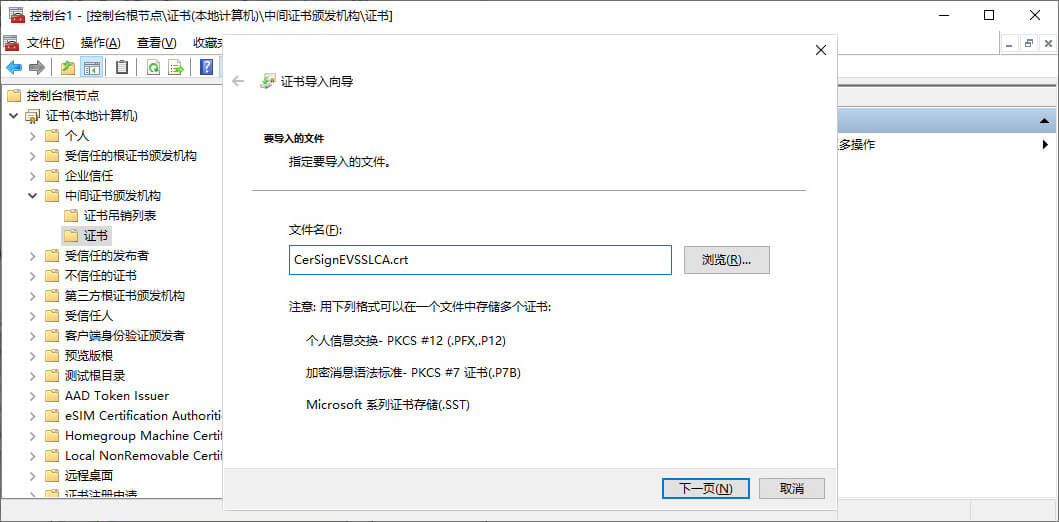

通过证书向导分别导入叉签名根证书和中级根证书

选择“将所有的证书放入下列存储”,点击“下一步”,点击“完成”,完成安装叉签名根证书和中级根证书。

3.导入服务器证书

点击“完成证书申请”

选中证书文件,并为证书设置好记名称,并完成证书的导入

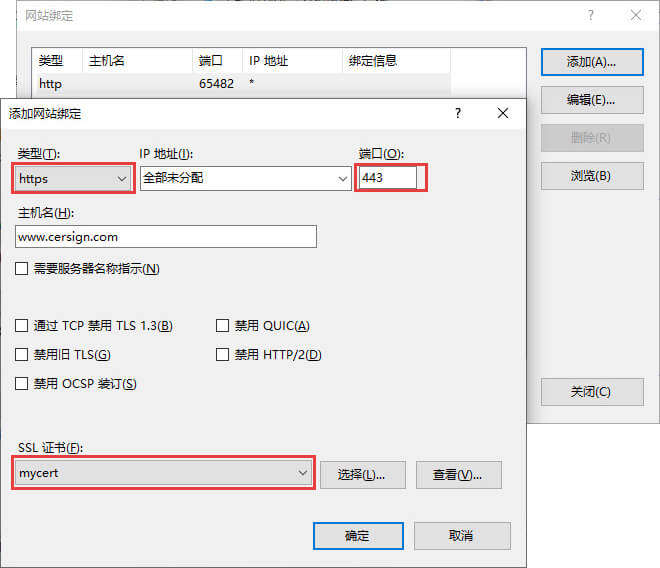

4.配置服务器证书

选中需要配置证书的站点,并选择右侧“编辑站点”下的“绑定”

选择“添加” 并设定: 类型:https,端口:443 指派站点证书,点击”确定”,服务器证书配置完成!

三、服务器证书的备份及恢复

在您成功的安装和配置了服务器证书之后,请务必依据下面的操作流程,备份好您的服务器证书,以防证书丢失给您带来不便。

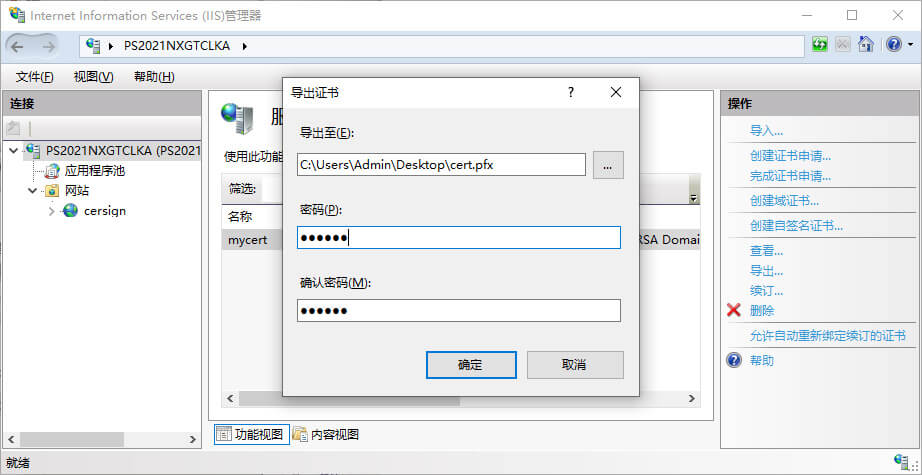

1.服务器证书的备份

进入IIS管理控制台,并选择“服务器证书”

选中您的服务器证书项目,并右键选择“导出”

输入导出的密钥文件文件名、存储路径:,并为导出的pfx格式证书备份文件设置保护密码

保存好备份的pfx文件即可完成备份操作。

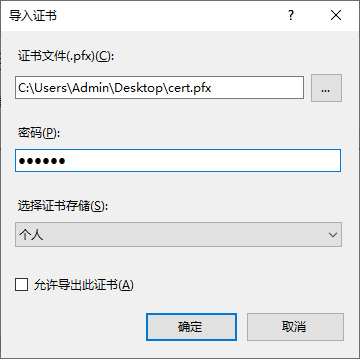

2.服务器证书的恢复

进入IIS管理控制台的服务器证书管理页面,右键选择“导入”

选择您的pfx格式证书备份文件,并输入密钥文件保护密码。

如果选中“标志此密钥为可导出”则您稍后可以将私钥从该服务器导出。不选中此选项时,私钥将无法从当前服务器中导出。建议您将证书备份文件保存好,不勾选此选项,这将更有利于服务器证书密钥的安全。

最后,用浏览器访问已经部署了SSL证书的网站,看看是否能正确显示加密锁标识。并访问第三方SSL部署安全检测网站:https://www.ssllabs.com/ssltest/ 检测部署是否还有问题,必须确保检测结果评分为A以上。

购物车

购物车